ATTENZIONE: Questo articolo è un deterrente agli acquisti di corsi pirata online date le truffe di cui sono state vittime molti utenti di cui abbiamo voluto riportare una testimonianza reale e ben documentata. L’articolo non viola alcun marchio e/o copyright.

Al giorno d’oggi sappiamo che ci sono corsi di formazione online davvero molto costosi e non sempre spesso il gioco vale la candela non potendo valutare anticipatamente la bontà delle informazioni.

Ho voluto pertanto testare a mio rischio e pericolo il servizio su Corsipiratati.com che propone una serie di corsi online copiati illegalmente da numerosi formatori italiani che operano nelle più svariate branche. Dall’informatica, al marketing, all’advertising, alla fiscalità.

Il vantaggio (se così possiamo chiamarlo) è che ad esempio si può scaricare un corso da 9000 euro a sole 150 euro, o un corso da 1000 euro a sole 90 euro. Un risparmio minimo di 10 volte tanto in alcuni casi, un risparmio davvero molto importante.

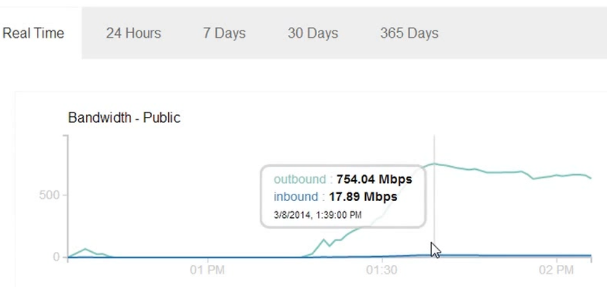

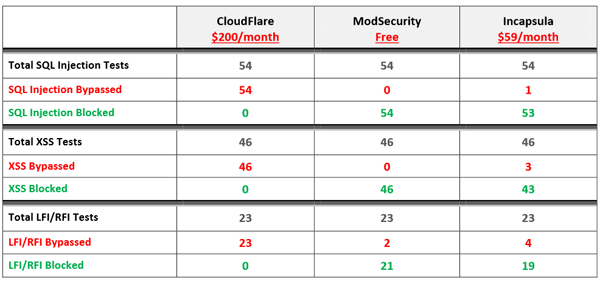

Tuttavia, il sito essendo per sua natura un sito pirata e illegale, rivendendo corsi appunto piratati e violando dunque il diritto d’autore, non ha nessuna intestazione visibile, non ha nessun recapito telefonico, ed è nascosto dietro un servizio di anonimizzazione dei dati Whois, nonchè è nascosto dietro CloudFlare che ne tutela l’esposizione dell’indirizzo IP del server su cui risiede l’Hosting.

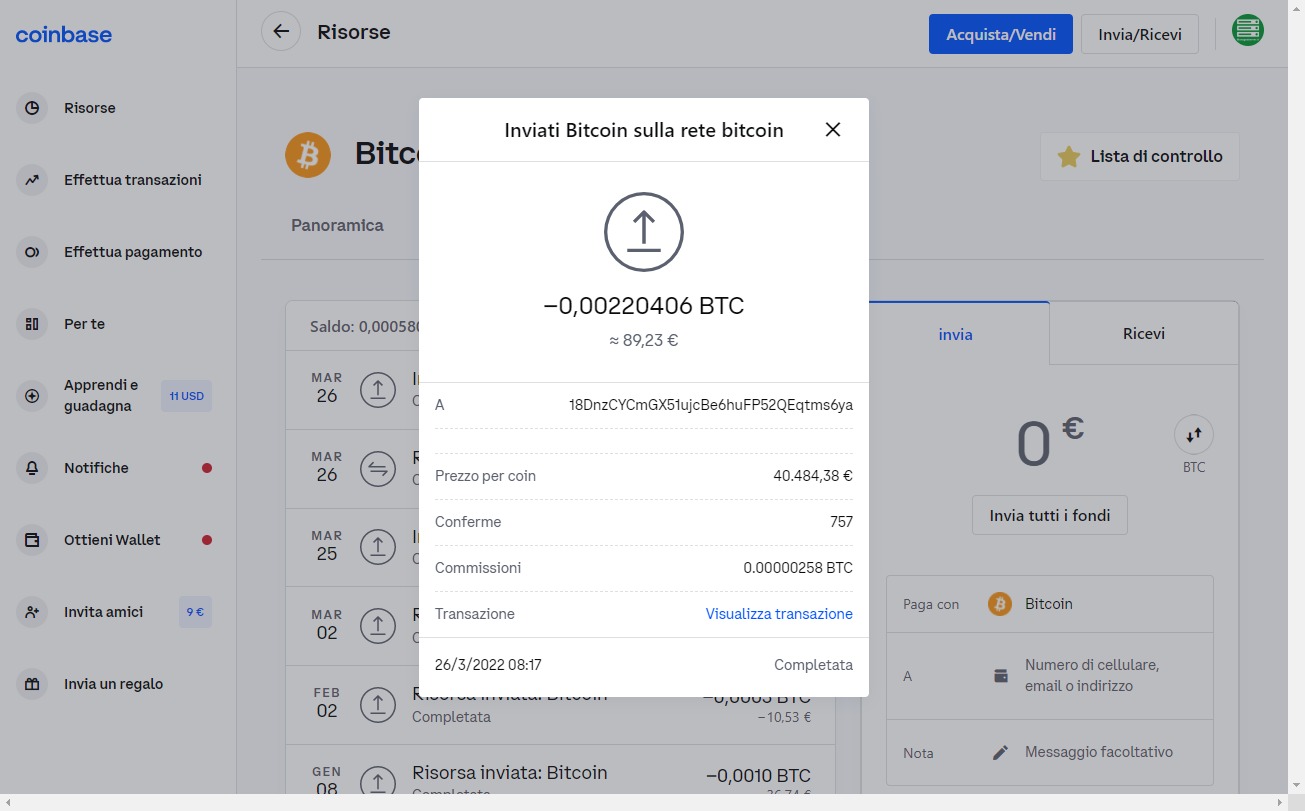

Anche i pagamenti sono anonimi, essendo fatti tramite un Gateway di pagamento BitCoin che rende di fatto impossibile conoscere l’identità sia del mittente che del ricevente.

Dunque, qualsiasi acquisto si faccia su quel sito è un salto nel buio e si basa solo ed esclusivamente sulla serietà delle persone che effettuano una compravendita nella classica ottica dare / avere.

Non potrete appellarvi a nessuna legge, a nessuna autorità se qualcosa va storto e avrete perso inevitabilmente la somma corrisposta dato che questi siti sono gestiti da veri TRUFFATORI PROFESSIONISTI, nonchè CRIMINALI.

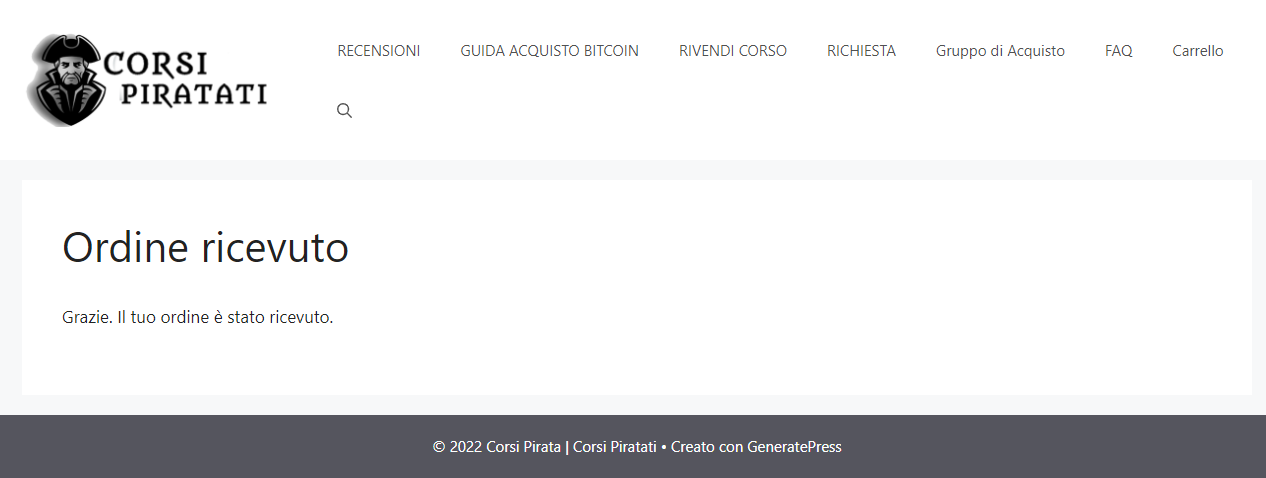

Ho deciso pertanto di testare questo servizio cercando un download di un Corso inerente alla formazione finanziaria ad un costo di 89€ invece delle 990€ originale.

Ho effettuato l’ordine ed il relativo pagamento con la relativa transazione BitCoin di cui do prova allegando lo storico Coinbase di seguito.

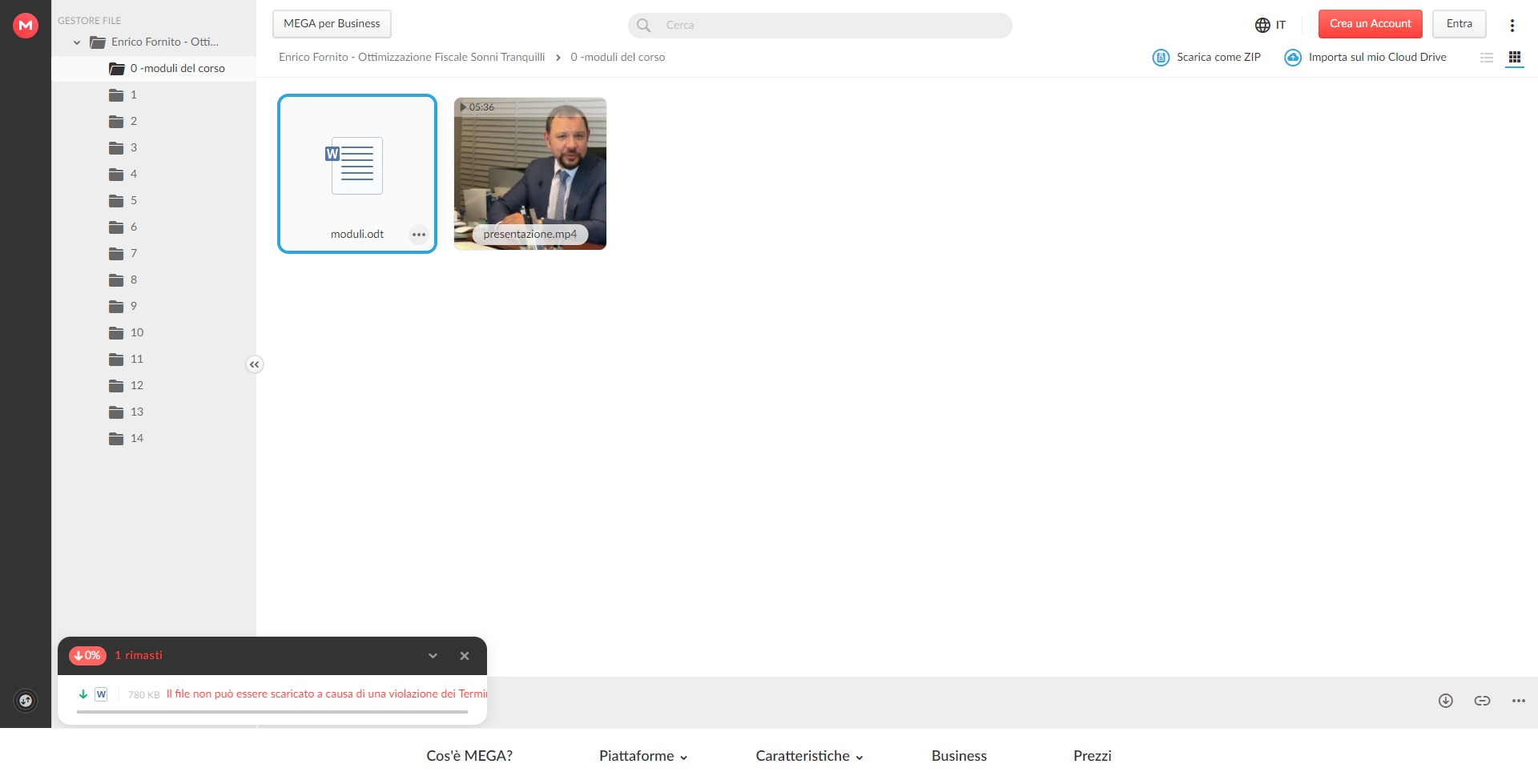

Da lì, una volta completato l’ordine il browser reindirizzava co un redirect verso un link Mega.nz che aprendosi mi metteva a disposizione l’intero corso suddiviso in capitoli come nel corso originale.

Per chi non lo sapesse MEGA è un servizio di cloud storage e condivisione di cui era ex-proprietario Kim Dotcom, il fondatore di MegaUpload e MegaVideo. Nasce come successore di MegaUpload, che il 19 gennaio 2012 è stato oscurato dal Dipartimento di Giustizia americano, ma si distingue da quest’ultimo sotto vari aspetti.

Innanzitutto, è strutturato come un hard disk online, in modo simile a Dropbox, che consente di avere uno spazio d’archiviazione iniziale gratuito, per poi estenderlo a pagamento, se lo si ritiene opportuno. In secondo luogo, sfrutta una tecnologia di crittografia end-to-end basata su codici denominati “keys” (chiavi), che dovrebbe rendere impossibile il tracciamento dei dati.

Ecco, dunque, quello che mi compariva appena loggato, il video corso suddiviso in capitoli ed ogni capitolo i diversi video già pronti da visualizzare o scaricare.

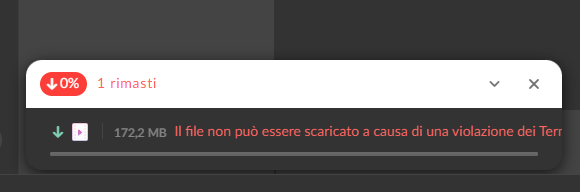

Peccato che, come potete vedere dalla schermata sopra nessun file, (ingrandimento di seguito) può essere scaricato in quanto c’è una Violazione dei termini del servizio TOS di Mega che comunque non permette di caricare file protetti da diritto d’autore (o almeno lo permette fino a quando non arrivano reclami e dunque lo cancellano).

Al dunque cosa faccio avendo pagato in BitCoin 89€? Ovviamente contatto l’assistenza lasciando un messaggio Mail causa loro assenza nella LiveChat, ma non ottengo alcuna risposta nel fine settimana. Penso sia “relativamente normale” e che forse sabato e domenica non lavorano e non presidiano le richieste.

Lunedì mattina dunque decido di rivisitare il sito e vedendo la Live Chat con l’operatore online, faccio presente il problema.

Ovvero, di aver acquistato e pagato questo corso in BitCoin dando come riferimento anche il numero d’ordine e la data. Mi dicono di aspettare che avrebbero verificato e mi linkano una url Mega che pensavo fosse nuova e dunque con del contenuto scaricabile.

A testimonianza della truffa voglio condividere anche il Link incriminato (ove non ci sono più file scaricabili) in modo che vi rendiate conto che sono dei veri truffatori:

https://mega.nz/folder/JaAEhDBQ#oBUOwZd7K13u7JKBubQNXw/folder/0DYRGQ4a

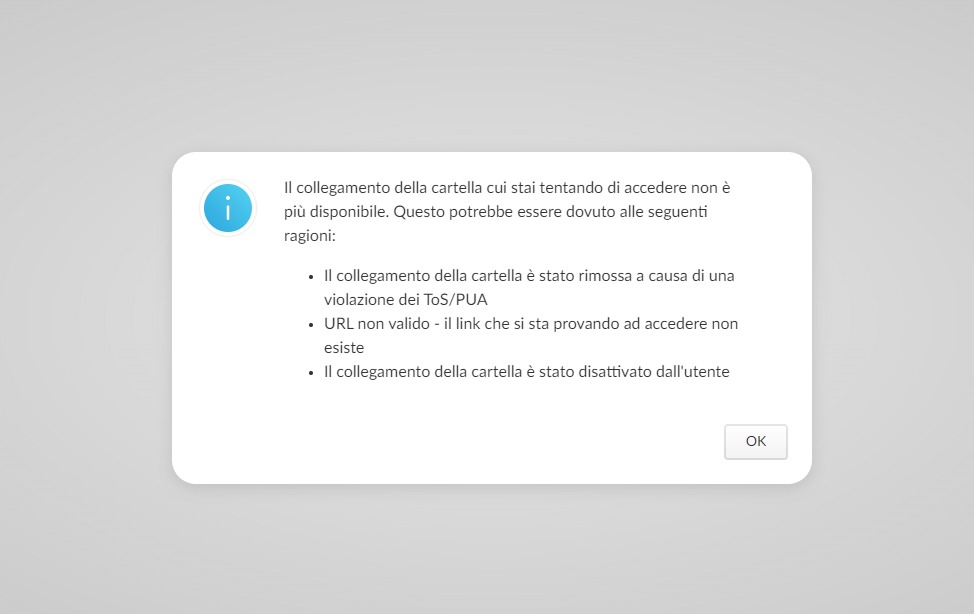

AGGIORNAMENTO 31 MARZO ORE 18:28: Probabilmente questi criminali stanno leggendo il mio articolo e hanno pensato bene di eliminare i contenuti dalla url MEGA precedentemente linkata. Ecco come si presenta ora.

Invece era la stessa identica di prima e quando paleso l’impossibilità di scaricare i contenuti in quanto l’account Mega era segnalato per violazione dei termini TOS e Copyright, mi invita a CAMBIARE CORSO.

Come se un corso valga un altro (secondo questo troglodita dietro la tastiera), e che magari avrei potuto barattare un corso in Ottimizzazione Fiscale con un corso in Facebook Advertising o altro.

Nossignore, non avevo queste necessità e pertanto ho chiesto gentilmente se avessi potuto ottenere un rimborso, senza rancore, in fondo sono problemi che possono capitare.

La risposta è che loro non offrono rimborsi, al che ho palesato che scrivo su blog e testate e che avrei lasciato una recensione negativa.

Nemmeno il tempo di premere invio e mi trovo bannato dalla loro Chat con il Widget che mi scompare dal sito, ma che ricontatterò linkando questo articolo a testimonianza della loro malafede e truffa davvero senza eguali.

Morale della favola: corsipiratati.com vende corsi pirata che in molti casi non sono in loro possesso e una volta incassato il pagamento anonimo in Bitcoin se ne guardano bene nel rimborsare qualora reclamiate l’impossibilità di scaricare ciò che avete comprato e pagato.

AGGIORNAMENTO AL 31 MARZO: Leggendo i commenti arrivati in questi giorni, sembra che sia prassi comune e frequente truffare i loro clienti, consegnando corsi non scaricabili, link corrotti o versioni completamente differenti da quello acquistato e che in tutti questi casi non facciano il rimborso ne si adoperino a risolvere il problema.

Recensione Corsi Pirata e mentalità truffaldina.

A prescindere dall’attività illecita che hanno messo in piedi in palese contravvenzione delle leggi sul Copyright e diritto d’autore, viene anche da chiedersi quanto siano sciocchi nel gestire la cosa con questo modus operandi. Verosimilmente, immaginiamo che per questo acquisto non in loro possesso, vista l’impossibilità di fornire il corso mi avessero rimborsato.

Un domani, ad esempio, avrei potuto essere interessato ad un corso sul Management, su Facebook Advertising, sull’investimento immobiliare e avrei acquistato sicuramente con facilità e sicurezza sapendo che verrei sicuramente rimborsato considerando il precedente. In questo caso invece, anche qualora fossi interessato a comprare qualsiasi altro corso di formazione, di sicuro non mi azzarderei mai a comprarlo da loro, visto che l’esperienza mi ha insegnato che: non hanno i corsi disponibili, non si preoccupano di rimborsare i pagamenti nel caso non riescano a consegnare il prodotto e dunque sono dei truffatori a tutti gli effetti.

Questo ragionamento non dovrei essere il solo a farlo in un’ottica “imprenditoriale” per quanto illegale possa essere il business. In ogni business illegale, infatti, al di sopra delle regole di diritto chiamate leggi, ci sono gli accordi tra le parti, che possono essere anche solo verbali, o anche una stretta di mano e basato principalmente sul buon senso e il dare / avere.

Non hanno lungimiranza e intelligenza nel capire che un cliente contento e soddisfatto torna e fa buon passa parola, un cliente non contento e insoddisfatto (in questo caso truffato). non solo non torna ne comprerà mai più nulla da loro, ma si impegnerà a scrivere questo articolo e posizionarlo sui motori di ricerca affinché nessuno corra il rischio di essere truffato dai venditori di Corsi Pirata.

E gli altri siti che vengono Corsi Pirata come IlmercatodiRobinHood, Corsi del Professore e simili? Recensione.

Abbiamo notato che in molti siti (quasi tutti quelli che si trovano cercando su Google) che vendono corsi piratati, illegalmente ci troviamo di fronte alle stesse impostazioni per ciò che concerne il layout grafico, le funzionalità, i widget e addirittura le descrizioni prodotti.

È facile dunque supporre con pacifica certezza che i siti siano riconducibili alla stessa organizzazione criminale, e che operino allo stesso identico modo, con la stessa politica sui rimborsi e sulla mancanza di serietà e professionalità.

Per sicurezza dopo un’attenta analisi abbiamo visto che i seguenti siti fanno riferimento alla stessa associazione criminale e dunque sono da evitare come la peste:

hxxps://corsipiraxxti.com/

hxxps://corsipixxta.co/

hxxps://corsipiraxxti.org/

hxxps://corsigratis.org/

hxxps://corsipiratati.it/

hxxps://corsipirata.download/

hxxps://corsipiratax.com/

hxxps://downloadcorxx.com/

hxxps://downloadcorxx.org/

hxxps://recensxxxx.me/

hxxps://ilxxxxxxxxxdirobinhood.io/

hxxps://coxxxhack.com/

hxxps://bigpirata.io/

hxxps://bigpirata.com/

hxxps://corsixxxcoin.com/

hxxps://scaxxxxcorsi.com/

Vale sempre il concetto spiegato inizialmente, un’attività online che non ha riferimenti legali, e si nasconde dietro servizi di anonimizzazione dei dati del WHOIS (oltretutto usano gli stessi registrar come NameCheap e lo stesso servizio di Whois Shield) nonchè dietro CloudFlare CDN è un’attività che a prescindere può permettersi il lusso di rimanere anonima e non dare alcuna garanzia. Se si pensa che queste attività rimangono celate persino agli occhi delle forze dell’ordine, e del fisco, figuriamoci quanto può importargli di fregarvi soldi e fuggire col malloppo.

[root@marcomarcoaldi ~]# whois corsipiratati.com [Querying whois.verisign-grs.com] [Redirected to whois.namecheap.com] [Querying whois.namecheap.com] [whois.namecheap.com] Domain name: corsipiratati.com Registry Domain ID: 2550735312_DOMAIN_COM-VRSN Registrar WHOIS Server: whois.namecheap.com Registrar URL: http://www.namecheap.com Updated Date: 2021-07-05T06:07:18.16Z Creation Date: 2020-08-04T10:16:43.00Z Registrar Registration Expiration Date: 2022-08-04T10:16:43.00Z Registrar: NAMECHEAP INC Registrar IANA ID: 1068 Registrar Abuse Contact Email: abuse@namecheap.com Registrar Abuse Contact Phone: +1.9854014545 Reseller: NAMECHEAP INC Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited Registry Registrant ID: Registrant Name: Redacted for Privacy Registrant Organization: Privacy service provided by Withheld for Privacy ehf Registrant Street: Kalkofnsvegur 2 Registrant City: Reykjavik Registrant State/Province: Capital Region Registrant Postal Code: 101 Registrant Country: IS Registrant Phone: +354.4212434 Registrant Phone Ext: Registrant Fax: Registrant Fax Ext: Registrant Email: 683830dc319a42f6967c65a1a55435c7.protect@withheldforprivacy.com Registry Admin ID:

Sempre consigliato non comprare dunque da queste attività (definirle aziende sarebbe improprio), visto che alla fine avrete a che fare con persone senza scrupoli che mirano non nel fornire un servizio ma esclusivamente a rubare i vostri soldi.

Volevo condividere pertanto questa esperienza con voi mettendoci la faccia, ben sapendo della bassezza morale del mio operato e del tentativo di violare copyright dell’interessato. Un’esperienza pagata a mie spese che mi ha insegnato a non fidarmi di tutti questi siti che vendono corsi pirata.

Accertatevi sempre quando comprate un corso che la società sia seria, identificabile su territorio europeo con nomi e cognomi, numeri di telefono e pagamenti possibilmente tramite PayPal che vi garantiscono la protezione degli acquirenti.

Come ho fatto dunque a comprare il corso che mi interessava? L’ho trovato originale su corsi.it ed ho comprato il corso originale.

Un ricercatore francese ha trovato una backdoor attiva in molti router Wireless commercializzati anche in Italia.

Un ricercatore francese ha trovato una backdoor attiva in molti router Wireless commercializzati anche in Italia.

Google utilizza il suo crawler FeedFetcher per il caching di tutto ciò che viene messo all’interno = image (“link”) in un foglio di calcolo.

Google utilizza il suo crawler FeedFetcher per il caching di tutto ciò che viene messo all’interno = image (“link”) in un foglio di calcolo.

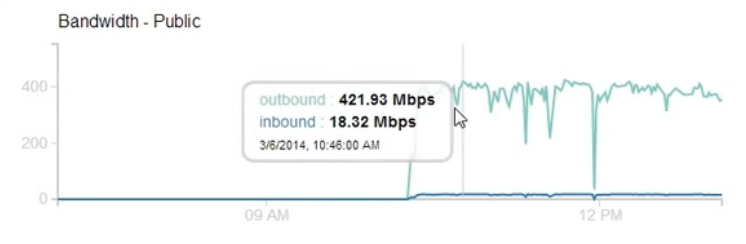

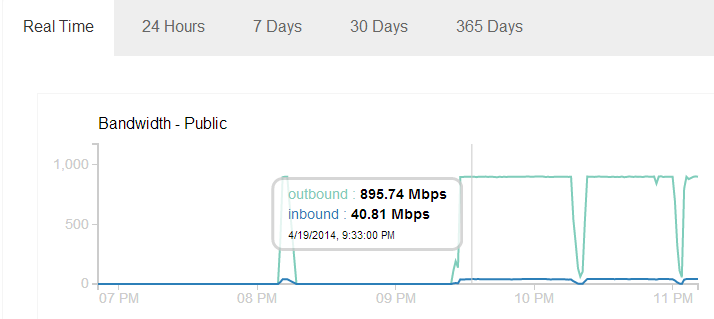

Gli attacchi DDOS

Gli attacchi DDOS

Uno dei problemi maggiori da sempre riguardo il servizio email è lo SPAM.

Uno dei problemi maggiori da sempre riguardo il servizio email è lo SPAM.